Lucrul cu Wireshark, câteva exemple pentru conceptul de securitate pe Internet. Igor Naydionov Miros de date în alte programe

Și le lansează automat, datorită căruia se realizează ocolirea HTTPS / HSTS. Cu mitmAP nu trebuie să intrați în acest proces, dar dacă doriți să faceți ceva similar, de exemplu cu create_ap, atunci consultați „Instrucțiuni pentru utilizarea SSLStrip+ și dns2proxy pentru a ocoli HSTS”.

mitmAP vă permite să utilizați cele mai eficiente metode de a downgrade HTTPS la HTTP, practic fără introducere de comandă (și fără înțelegerea mecanismului de ocolire HTTPS). În testele mele, parola a fost transmisă în text clar pentru vk.com, yandex.ru, mail.ru.

Acest script este realizat în două versiuni - pentru a funcționa în Kali Linux sau în Raspberry PI.

Scriptul ar trebui să funcționeze pe derivate Debian dacă instalați dependențele; dar nu va funcționa, de exemplu, în Arch Linux / BlackArch din cauza metodei alese de autor pentru a porni serviciile.

Instrucțiuni pentru utilizarea mitmAP

Descărcați scriptul:

Clona Git https://github.com/xdavidhu/mitmAP.git cd mitmAP/

Rulați-l:

Sudo python3 mitmAP.py

Scriptul va începe cu o întrebare:

[?] Instalați/Actualizați dependențe? Da/n:

Traducere: dependențe de instalare/actualizare?

Dacă lansați pentru prima dată, atunci sunteți de acord, i.e. apasa Enter. Pe viitor poți alege n(Nu).

Urmatoarea intrebare:

[?] Introduceți numele interfeței dvs. fără fir (pentru AP):

Traducere: Introduceți numele interfeței dvs. fără fir (pentru AP). Dacă nu cunoașteți numele interfețelor dvs., atunci într-o altă fereastră rulați comanda:

Acesta va afișa toate interfețele de rețea de pe sistemul dvs. Și echipa

Sudo iw dev

va afișa numai interfețele de rețea fără fir.

În Kali Linux, interfața wireless este de obicei numită wlan0(și dacă sunt două, atunci al doilea are numele wlan1).

[?] Introduceți numele interfeței dvs. conectate la internet:

Traducere: Vă rugăm să introduceți numele interfeței conectate la Internet.

În Kali Linux, interfața cu fir este de obicei numită eth0. De asemenea, puteți utiliza un al doilea card Wi-Fi pentru a vă conecta la Internet.

[?] Folosiți SSLSTRIP 2.0? Da/n:

Traducere: scriptul vă întreabă dacă să utilizați SSLStrip+. În zilele noastre, când o parte semnificativă, dacă nu cea mai mare parte a traficului este transmisă prin HTTPS (criptat), această opțiune este foarte recomandată.

[?] Creați un nou fișier de configurare HOSTAPD la „/etc/hostapd/hostapd.conf” Da/n:

Traducere: Ar trebui să creez un nou fișier de configurare hostapd.

Dacă îl porniți pentru prima dată, atunci acest lucru trebuie făcut. În timpul lansărilor ulterioare, dacă nu intenționați să modificați setările AP, puteți selecta n(adică „nu”).

Configurare AP:

[?] Vă rugăm să introduceți SSID-ul pentru AP:

Traducere: Introduceți un nume pentru AP.

[?] Vă rugăm să introduceți canalul pentru AP:

Traducere: Introduceți numărul canalului AP.

[?] Activați criptarea WPA2? da/nu:

Traducere: Ar trebui să activez criptarea WPA2?

Dacă activați criptarea, va trebui să introduceți o parolă pentru a vă conecta la AP. Pentru scopurile noastre, alegem „nu”.

Ultima setare AP:

[?] Setați limita de viteză pentru clienți? Da/n:

Traducere: Ar trebui să stabilesc o limită de viteză pentru clienți?

aleg nu

[?] Porniți WIRESHARK pe wlan0? Da/n:

Analiza datelor mitmAP

mitmAP afișează datele interceptate, inclusiv date de conectare și parole, în fereastra sa principală:

În folderul ei, ea creează un director busteni cu doua fisiere: mitmap-sslstrip.logȘi mitmap-wireshark.pcap. Primul fișier conține datele colectate sub formă de text. Iar al doilea este destinat analizei în programul Wireshark.

Vă rugăm să rețineți: atunci când reporniți programul, aceste fișiere sunt suprascrise! Acestea. dacă intenționați să analizați aceste fișiere mai târziu, atunci trebuie să vă ocupați de mutarea sau redenumirea lor, altfel vor fi pur și simplu șterse.

Dacă alegeți să lansați o fereastră Wireshark și să afișați imaginile transmise folosind Driftnet, le puteți folosi și pentru a monitoriza datele transmise în timp real.

Analiza datelor în Wireshark

Wireshark are un filtru de date foarte detaliat, puteți vedea varietatea acestuia pe pagina de documentație oficială

Voi da exemple de mai multe filtre care rulează.

Pentru a afișa toate solicitările HTTP trimise folosind metoda POST în Wireshark:

Http.request.method == „POST”

Pentru a afișa datele trimise sau primite de la un anumit domeniu (în loc de

Http.host=="

Pentru a căuta un șir în întregul flux de date transmise, se folosește următorul filtru (în loc de<строка>introduceți șirul pe care doriți să îl căutați):

Cadrul conține"<строка>"

Pentru a afișa cookie-uri în Wireshark:

Http.cookie

Dacă sunteți interesat de cookie-uri cu un nume specific, atunci utilizați:

Http.cookie conține „<имя_куки>"

Pentru a afișa cererile în Wireshark trimise folosind metoda GET sau POST:

Http.request.uri conține „?” sau http.request.method=="POST"

Dacă doriți să găsiți date schimbate cu un server FTP, atunci în Wireshark puteți utiliza unul dintre următoarele filtre:

Tcp.port==21 || tcp.port==20

Mirosirea datelor în alte programe

Deși mitmAP folosește programe interesante, puteți oricând efectua analize de date cu alte instrumente. De exemplu, dacă doriți să utilizați Bettercap, trebuie să luați în considerare următoarele:

- Falsificarea ARP nu este necesară

- Nu este nevoie de descoperirea clientului

- Nu este nevoie să activați SSLStrip.

Acestea. comanda ar putea arăta astfel:

Sudo bettercap -X -I wlan0 -S NONE --no-discovery

Sudo bettercap -X -I wlan0 -S NONE --no-discovery --proxy --no-sslstrip

Închiderea mitmAP

Pentru a opri programul, apăsați rapid de două ori CTRL+C. Permiteți-mi să vă reamintesc că atunci când rulați din nou programul, acesta va suprascrie fișierele cu datele primite. Acestea. trebuie să le mutați în alt folder dacă doriți să le analizați mai târziu.

Dar unii cititori se plâng că cracarea WPA2 durează prea mult și că protecția WPS nu este activată pe toate punctele de acces (în opinia mea, există încă destul de multe puncte de acces cu WPS). Pentru a vă ajuta în astfel de situații, vă voi spune despre o modalitate practic garantată de a obține parola Wi-Fi fără nicio utilizare

Ascuns de oaspeți

.Etapele strategiei Wifiphisher

Ideea este de a crea și apoi de a dezautentifica utilizatorul din punctul său original (un atac DoS este de asemenea potrivit pentru asta). După reconectare, va fi dus la punctul dvs. de acces fals cu același SSID și va vedea o pagină web aparent reală care cere o parolă din cauza unei „actualizări de firmware”. Odată ce parola este introdusă, o vei intercepta și îi vei permite să folosească geamănul malefic ca punct de acces real fără ca el să bănuiască nimic. Grozav plan!

Deci, Wifiphisher face următoarele:

- Loviți utilizatorul din punctul de acces real.

- Îi permite să se conecteze la punctul tău de acces fals.

- Afișează utilizatorului o pagină web care anunță că „actualizarea firmware-ului” a avut succes și că trebuie să-și introducă din nou acreditările.

- Oferă hackerului parola Wi-Fi, în timp ce utilizatorul nebănuit continuă să navigheze pe internet în liniște.

Pentru a vă atinge obiectivul, veți avea nevoie de două, dintre care unul este capabil să efectueze injecția de pachete. In acest caz am folosit modelul. Puteți alege alte adaptoare, dar înainte de a face acest lucru, asigurați-vă că sunt compatibile cu (suport injecție de pachete). Vă rugăm să nu vă plângeți că nimic nu funcționează pentru dvs. până când nu testați adaptorul wireless și asigurați-vă că este capabil să injecteze pachete. Majoritatea modelelor nu au această caracteristică.

Ei bine, acum, să aruncăm o privire la Wifiphisher.

Pasul 1: Descărcați Wifiphisher

Pentru a începe, lansați Kali și deschideți un terminal. Apoi descărcați Wifiphisher de pe

Ascuns de oaspeți

Și despachetează codul.

Kali > tar -xvzf /root/wifiphisher-1.1.tar.gz

În captura de ecran de mai jos puteți vedea că am extras codul sursă Wifiphisher.

Alternativ, puteți copia codul din GitHub rulând următoarea comandă:

Kali > git clone https://github/sophron/wifiphisher

Pasul 2: Deschideți directorul utilitaruluiKali > cd wifiphisher-.1.1

Privind prin conținutul acestui director, veți vedea acolo scriptul wifiphisher.py.

Kali > ls -l

Pasul 3: Rulați scriptul

Puteți rula scriptul Wifiphisher folosind această comandă:

Kali > python wifiphisher.py

Vă rugăm să rețineți că înainte de numele scriptului am pus numele interpretului - python.

Prima dată când îl rulați, cel mai probabil scriptul vă va spune că „hostapd” nu a fost găsit și vă va solicita să îl instalați. Pentru a începe instalarea hostapd, introduceți „y” (da).

După finalizarea instalării, rulați din nou scriptul Wifiphisher.

Kali > python wifiphisher.py

De data aceasta, va porni un server web pe portul 8080 și 443 și apoi va căuta toate rețelele Wi-Fi disponibile.

După aceasta, veți vedea o listă cu toate cele detectate Rețele Wi-Fi pe ecran. În exemplul meu, utilitarul a reușit să găsească o rețea numită „wonderhowto”. Ea va deveni ținta atacului nostru.

Pasul 4: Lansați atacul și obțineți parola

Clic Ctrl+C pe tastatură și aplicația vă va cere să introduceți numărul punctului de acces pe care doriți să îl atacați. În cazul meu, acesta este punctul numărul 12.

După ce apăsați tasta Enter, Wifiphisher vă va afișa pagina pe care o puteți vedea în captura de ecran de mai jos. Aceasta înseamnă că interfața este acum în uz și SSID-ul este clonat și punctul de acces selectat este atacat.

Utilizatorul va fi deconectat de la punctul de acces. La reconectare, acesta va fi direcționat către al nostru.

Odată ce se întâmplă acest lucru, proxy-ul de pe serverul web va intercepta cererea și va prezenta utilizatorului o pagină de autentificare falsă care va informa despre instalare. versiune noua firmware-ul routerului și necesitatea re-autentificării.

După cum puteți vedea, mi-am introdus parola (nullbyte) și am făcut clic pe Trimite.

Când utilizatorul își introduce parola, aceasta vă va fi transmisă prin terminalul deschis Wifiphisher. Apoi, utilitarul va permite utilizatorului să acceseze Internetul prin sistemul dumneavoastră, astfel încât să nu suspecteze nimic.

Acum puteți obține chiar și cea mai complexă parolă Wi-Fi! Nu uitați să reveniți la noi din când în când pentru noi articole interesante despre diferite tehnici de hacking!

- Să luăm unul dintre numeroasele exemple numeroase: Google le cere tuturor administratorilor de site să treacă de la HTTP la HTTPS, creând astfel conexiuni criptate între client și server (Între dvs. și site). Hosterii (administratorii site-ului) nu se grăbesc să treacă la HTTPS, mulți clienți încă folosesc sistemul de operare sistem Windows XP, care nu acceptă acest protocol HTTPS, dar rulează pe vechiul HTTP. Astfel, un client care folosește Windows XP pur și simplu nu va putea accesa un astfel de site cu o conexiune HTTPS criptată. Unul dintre motivele pentru care hosterii nu folosesc protocolul HTTPS. Mai jos este o descriere mai detaliată:

- Foarte des, acestea (datele dvs.) sunt transmise prin rețea într-o formă nesecurizată. Prin urmare, dacă site-ul la care încercați să vă conectați folosește protocolul HTTP, atunci este foarte ușor să captați acest trafic, să îl analizați folosind Wireshark și apoi să utilizați filtre și programe speciale pentru a găsi și decripta parola. Dar nu disperați, pentru a vă intercepta parolele, trebuie să vă conectați la rețea. WiFi, de exemplu, trebuie să aflați mai întâi parola și abia apoi alte parole pentru resursele dvs. De ce în timp dat Se vorbește mult despre faptul că nu ar trebui să te conectezi la WiFi într-o cafenea sau în alte locuri necunoscute. Pentru că traficul dvs. va trece prin această rețea și apoi, ce urmează, citiți mai departe.

- Cel mai bun loc pentru a intercepta parolele este nucleul rețelei, unde traficul tuturor utilizatorilor merge către resurse închise (de exemplu, mail) sau în fața routerului pentru a accesa Internetul, la înregistrarea pe resurse externe. Am instalat o oglindă și suntem gata să ne simțim ca un hacker.

- Uneori, pentru a face acest lucru, este suficient să selectăm doar interfața prin care intenționăm să captăm trafic și să facem clic pe butonul Start. În cazul nostru, facem captură printr-o rețea fără fir.

- Captarea traficului a început.

- Deschidem browserul și încercăm să ne conectăm la o resursă folosind un nume de utilizator și o parolă. Odată ce procesul de autorizare este încheiat și site-ul este deschis, nu mai captăm trafic în Wireshark. Apoi, deschideți analizorul de protocol și vedeți un număr mare de pachete. În acest moment, majoritatea profesioniștilor IT renunță pentru că nu știu ce să facă în continuare. Dar cunoaștem și suntem interesați de pachete specifice care conțin date POST care sunt generate pe mașina noastră locală atunci când completăm un formular pe ecran și trimise către un server la distanță atunci când facem clic pe butonul „Autentificare” sau „Autorizare” din browser.

- Introduceți un filtru special în fereastră pentru a afișa pachetele capturate: http.request.method == „POST”

- Și vedem, în loc de mii de pachete, doar unul cu datele pe care le căutăm.

- Faceți clic dreapta rapid și selectați Urmăriți TCP Steam din meniu

- După aceasta, textul va apărea într-o nouă fereastră care restabilește conținutul paginii în cod. Să găsim câmpurile „parolă” și „utilizator”, care corespund parolei și numelui de utilizator. În unele cazuri, ambele câmpuri vor fi ușor de citit și nici măcar criptate, dar dacă încercăm să captăm trafic atunci când accesăm resurse foarte cunoscute precum Mail.ru, Facebook, Vkontakte etc., atunci parola va fi criptată:

- HTTP/1.1 302 găsit

- Data: Luni, 10 noiembrie 2014 23:52:21 GMT

- Server: Apache/2.2.15 (CentOS)

- X-Powered-By: PHP/5.3.3

- P3P: CP="NOI ADM DEV PSAi COM NAV OUR OTRO STP IND DEM"

- Set-Cookie: non=non; expiră=Joi, 07-Nov-2024 23:52:21 GMT; cale=/

- Set-Cookie: parola=e4b7c855be6e3d4307b8d6ba4cd4ab91; expiră=Joi, 07-Nov-2024 23:52:21 GMT; cale=/

- Set-Cookie: scifuser=networkguru; expiră=Joi, 07-Nov-2024 23:52:21 GMT; cale=/

- Locație: loggedin.php

- Lungimea conținutului: 0

- Conexiune: aproape

- Tip de conținut: text/html; set de caractere=UTF-8

- Astfel, in cazul nostru:

- Nume de utilizator: networkguru

- Parola:

- De exemplu, mergem pe site-ul web și introducem parola în fereastra de identificare. Selectați un protocol de codare:

- În această etapă putem folosi utilitarul hashcat:

- ~# hashcat -m 0 -a 0 /root/wireshark-hash.lf /root/rockyou.txt

- La ieșire am primit o parolă decriptată: simplepassword

- Astfel, cu ajutorul Wireshark nu putem doar să rezolvăm problemele de funcționare a aplicațiilor și serviciilor, ci și să ne încercăm ca un hacker, interceptând parolele pe care utilizatorii le introduc în formularele web. De asemenea, puteți afla parolele pentru cutii poştale utilizatorii care folosesc filtre simple pentru a afișa:

- Protocolul POP și filtrul arată astfel: pop.request.command == „USER” || pop.request.command == „PASS”

- Protocolul și filtrul IMAP vor fi: imap.request conține „login”

- Protocolul este SMTP și va trebui să introduceți următorul filtru: smtp.req.command == „AUTH”

- Dicţionar attack- atacul folosește un fișier care conține o listă de cuvinte. Programul verifică fiecare dintre cuvinte pentru a găsi rezultatul;

- Atacul cu forță brută- nu trebuie să folosiți un dicționar, ci mai degrabă să repetați toate combinațiile de caractere date;

- Rainbow Table Attack- atacul folosește hashuri precalculate, deci este mai rapid.

Materialul nu a fost creat pentru hacking și captarea datelor personale. Și pentru a clarifica schema și principiul protecției pentru utilizatorul obișnuit al datelor sale. Dacă cunoașteți schema din interior, atunci veți înțelege cum să vă protejați într-o cafenea sau în alte locuri publice conectându-vă la orice rețea disponibilă. Să spunem ca exemplu de WiFi într-o cafenea, poate că tot ceea ce este descris mai jos este deja inclus în personalul programelor acestei cafenele. Toate acestea sunt reale, dacă articolul nu te convinge, încearcă să le faci singur. Dacă nu înțelegeți nimic, puteți cere ajutor chiar în partea de jos a articolului, în secțiunea de comentarii.

Acum totul este in ordine:

Pasul 1. Instalați și lansați Wireshark pentru a capta traficul

Pasul 2. Filtrarea traficului POST capturat

Pasul 3. Găsiți numele și parola utilizatorului

Pasul 4. Determinați tipul de codificare pentru a decripta parola

Pasul 5. Decriptarea parolei utilizatorului

Am publicat recent un articol despre puterea parolei și parolele care sunt folosite de mulți utilizatori. Majoritatea oamenilor folosesc parole slabe. Dar cum te poți asigura că parola ta este puternică? Hackerea parolelor este parte integrantă a criminalistică digitală și teste de securitate a informațiilor.

În acest articol am adunat cele mai bune programe pentru a sparge parolele care pot fi folosite administratorii de sistem pentru a verifica puterea parolelor lor. Toate utilitarele folosesc diferiți algoritmi și sunt aplicabile la diverse situatii. Să ne uităm mai întâi la câteva informații de bază care vă vor ajuta să înțelegeți cu ce ne vom ocupa.

În domeniul securității cibernetice și al criptografiei, spargerea parolelor joacă un rol foarte important. Este procesul de recuperare a parolei pentru a compromite sau a restabili securitatea unui computer sau a unui sistem. Deci, de ce trebuie să înveți programe de spargere a parolelor? În scopuri pașnice, puteți utiliza piratarea parolelor pentru a recupera parole uitate din conturile online, acest lucru este folosit și de administratorii de sistem pentru prevenire în mod regulat.

În cele mai multe cazuri, forța brută este folosită pentru a sparge parolele. Software-ul generează diverse opțiuni parole și rapoarte dacă a fost găsită cea corectă. În unele cazuri, un computer personal poate produce milioane de opțiuni pe secundă. Programul pentru spargerea unei parole pe un PC verifică toate opțiunile și găsește parola reală.

Timpul necesar pentru a sparge o parolă este proporțional cu lungimea și complexitatea acelei parole. Prin urmare, se recomandă utilizarea parolelor complexe care sunt greu de ghicit sau de ghicit. De asemenea, viteza de forță brută depinde de funcția criptografică care este utilizată pentru a genera hash-uri de parole. Prin urmare, este mai bine să utilizați Bcrypt pentru criptarea parolei, mai degrabă decât MD5 sau SHA.

Iată principalele metode de ghicire a parolelor folosite de atacatori:

Există și alte metode de spargere a parolelor bazate pe inginerie socială, dar astăzi ne vom concentra doar asupra atacurilor fără interacțiunea utilizatorului. Pentru a vă proteja împotriva unor astfel de atacuri, trebuie să utilizați numai parole complexe. Acum să ne uităm la cele mai bune instrumente pentru spargerea parolelor în 2017. Această listă este publicată doar în scop informativ și nu vă încurajăm în niciun fel să piratați datele personale ale altor persoane.

Cele mai bune programe de spargere a parolelor

1. Ioan Spintecătorul

John the Ripper este unul dintre cele mai populare instrumente de spargere a parolelor disponibile pentru absolut toată lumea. Este distribuit deschis cod sursași este scris în limbajul de programare C. Adunate aici diverse metode parole de forță brută.

Programul este capabil să caute parole folosind un hash salvat și acceptă diverși algoritmi de hashing, inclusiv detectarea automată a algoritmului. John the Ripper face parte din setul de instrumente de testare de securitate Rapid7. Pe lângă Linux, sunt acceptate Windows și MacOS.

2. Aircrack-ng

Aircrack-ng este un set de programe pentru spargerea și interceptarea parolelor rețele wifi. Programul este unul dintre cele mai bune folosite de hackeri. Aici veți găsi tot ce aveți nevoie pentru a sparge criptarea WEP și WPA, de la interceptarea hash-ului până la obținerea unei parole gata făcute.

Criptarea WEP este deosebit de ușor de spart pentru a depăși protecția, există atacuri PMS și PTW, cu care puteți sparge acest protocol în câteva minute dacă există un flux suficient de trafic prin rețea. Așa că folosiți întotdeauna WPA2 pentru a fi în siguranță. Toate cele trei platforme sunt, de asemenea, acceptate: Linux, Windows, MacOS.

3.RainbowCrack

După cum sugerează și numele, RainbowCrack folosește tabele curcubeu pentru a sparge hash-urile parolelor. Folosind tabele gata făcute, utilitatea reduce foarte mult timpul de hacking. În plus, există atât GUI, cât și utilitare de linie de comandă.

După finalizarea etapei de calcul preliminare, acest instrument funcționează de sute de ori mai rapid decât în cazul căutării convenționale. Nu trebuie să creați singur tabelele; dezvoltatorii le-au creat deja pentru LM, NTLM, MD5 și SHA1. Totul este disponibil gratuit.

Un alt punct important este accelerarea GPU. Folosind o placă video, puteți reduce timpul de calcul al parolei cu câteva ordine de mărime. Platformele Windows și Linux sunt acceptate.

4. THC Hydra

Spre deosebire de programele enumerate mai sus, Hydra funcționează diferit. Nu calculează hashe-urile. În schimb, programul efectuează atacuri cu forță brută asupra diferitelor protocoale de rețea. Aici sunt acceptate Astrisk, FTP, HTTP, MySQL, XMPP, Telnet, SHH și multe altele. Scopul principal al utilitarului este atacurile cu forță brută asupra formularului de introducere a parolei.

Acest instrument îi ajută pe cercetătorii de securitate să afle cât de ușor este să obții acces la un sistem de la distanță. Se pot adăuga module pentru a extinde funcționalitatea Linux, Windows, Solaris, FreeBSD și MacOS.

5. HashCat

Potrivit dezvoltatorilor, acesta este cel mai mult unealtă rapidă la parole de forță brută. Este distribuit gratuit softwareși acceptă următorii algoritmi: md4, md5, LM, SHA, MySQL, Cisco PIX și Unix Crypt.

Există versiuni ale instrumentului pentru forța brută pe CPU, precum și hacking bazat pe GPU - oclHashcat și cudaHashcat. Pe lângă atacul standard Bruteforce, sunt acceptate atacuri de dicționar, atacuri hibride care folosesc majoritatea, tabele, Prince și așa mai departe. Platformele acceptate sunt Windows, Linux și MacOS.

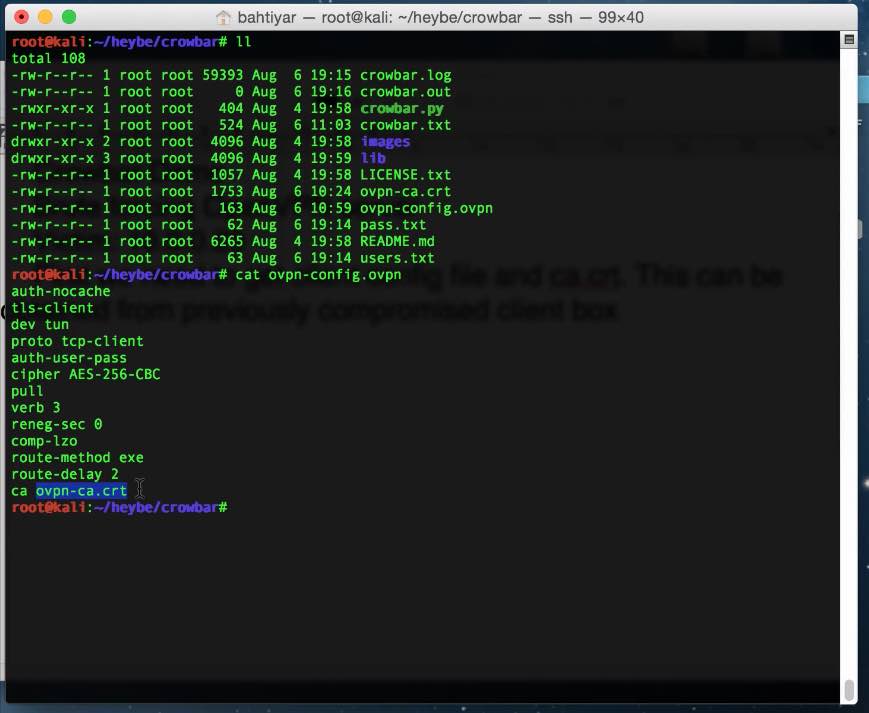

6. Rangă

Crowbar este un instrument popular de testare a securității parolelor. Alte programe cu forță brută pentru parole folosesc nume de utilizator și parole, dar bara de rangă vă permite să folosiți cheile SSH cu forță brută.

Acest instrument open source este conceput pentru a funcționa cu protocoale care sunt rareori acceptate de alte programe. În prezent sunt acceptate VNC, OpenVPN, SSP, NLA. Programul poate rula pe Linux, Windows și MacOS.

7.coWPatty

Aceasta este o implementare a unui utilitar pentru forțarea brută a unei parole WPA/WPA2 PSK bazată pe un dicționar sau tabele curcubeu. Utilizarea meselor curcubeu accelerează foarte mult funcționarea utilitarului. Standardul PSK este acum folosit foarte des. Singurul lucru bun este că este foarte greu de ghicit parola dacă inițial a fost aleasă corect.

Buna ziua! Am găsit programul acum câteva zile Intercepter-NG. După cum toată lumea știe deja, asta mirositoare de trafic pentru Windows. Anterior, am colectat jurnalele folosind un program similar și Dedik, dar acum câteva zile am decis să încerc să nu mă deranjez cu Instalare Windows Server pe bunicul și așezat sniffer-ul meu pe proxy. Ideea părea de succes și chiar am încercat să scriu unui membru al forumului pe Skype, dar nu am vrut cu adevărat să plătesc 100 de ruble pentru o metodă și am decis să-mi dau seama singură această schemă.

În general, de ce avem nevoie? voi folosi CCProxyȘi Intercepter-NG.

Acum pentru setări:

CCProxy

1.

Instalați și spargeți (keygen).

2.

Deschideți programul și accesați Cont (vezi captura de ecran):

2.1

Cine este admis? - Toate

3.

Faceți clic pe Da, închideți Conturi și deschideți Opțiuni

4.

În Opțiuni, setăm totul ca în captura mea de ecran:

5. Închideți Opțiuni cu butonul Da și porniți serverul - faceți clic pe Start.

Acum despre Intercepter-NG:

Totul este simplu aici - descărcați programul și lansați-l. Apoi, în câmp (vezi captura de ecran) vă setăm adaptorul prin care vă conectați la Internet.

Asta e tot. Simplu și clar, nu-i așa?

Pe langa subiect:

La început, informațiile nu merg foarte repede, dar după 30-45 de minute accelerează foarte repede!