Wireshark 프로그램을 사용하여 인터넷 보안 개념에 대한 몇 가지 예를 보여줍니다. Igor Naydionov 다른 프로그램의 데이터 스니핑

그리고 HTTPS / HSTS 우회가 달성되어 자동으로 실행됩니다. mitmAP를 사용하면 이 프로세스를 시작할 필요가 없지만 create_ap과 같은 유사한 작업을 수행하려면 "HSTS를 우회하기 위해 SSLStrip+ 및 dns2proxy를 사용하는 방법에 대한 지침"을 확인하세요.

mitmAP를 사용하면 사실상 명령 입력 없이(그리고 HTTPS 우회 메커니즘에 대한 이해 없이) HTTPS를 HTTP로 다운그레이드하는 가장 효과적인 방법을 사용할 수 있습니다. 내 테스트에서 비밀번호는 vk.com, yandex.ru, mail.ru에 대해 일반 텍스트로 전송되었습니다.

이 스크립트는 Kali Linux 또는 Raspberry PI에서 작동하도록 두 가지 버전으로 만들어졌습니다.

종속성을 설치하는 경우 스크립트는 Debian 파생 제품에서 작동해야 합니다. 그러나 예를 들어, 작성자가 서비스를 시작하기 위해 선택한 방법으로 인해 Arch Linux/BlackArch에서는 작동하지 않습니다.

mitmAP 사용 지침

스크립트를 다운로드합니다:

Git 복제 https://github.com/xdavidhu/mitmAP.git cd mitmAP/

실행하세요:

Sudo python3 mitmAP.py

스크립트는 다음 질문으로 시작됩니다.

[?] 종속성을 설치/업데이트하시겠습니까? 예/아니요:

번역: 종속성을 설치/업데이트합니까?

처음으로 실행하는 경우 동의하세요. Enter를 누르십시오. 앞으로는 선택할 수 있어요 N(아니요).

다음 질문:

[?] 무선 인터페이스의 이름을 입력하십시오(AP의 경우):

번역: 무선 인터페이스(AP의 경우) 이름을 입력하세요. 인터페이스 이름을 모르는 경우 다른 창에서 다음 명령을 실행합니다.

시스템의 모든 네트워크 인터페이스가 표시됩니다. 그리고 팀

Sudo iw 개발자

무선 네트워크 인터페이스만 표시됩니다.

Kali Linux에서는 일반적으로 무선 인터페이스를 다음과 같이 부릅니다. 무선랜0(그 중 두 개가 있는 경우 두 번째 이름은 wlan1입니다.)

[?] 인터넷에 연결된 인터페이스의 이름을 입력하십시오:

번역: 인터넷에 연결된 인터페이스의 이름을 입력하세요.

Kali Linux에서는 일반적으로 유선 인터페이스를 호출합니다. eth0. 두 번째 Wi-Fi 카드를 사용하여 인터넷에 연결할 수도 있습니다.

[?] SSLSTRIP 2.0을 사용하시겠습니까? 예/아니요:

번역: 스크립트는 SSLStrip+ 사용 여부를 묻습니다. 요즘에는 트래픽의 상당 부분이 HTTPS(암호화)를 통해 전송되는 경우 이 옵션을 적극 권장합니다.

[?] "/etc/hostapd/hostapd.conf"에 새 HOSTAPD 구성 파일을 만듭니다. Y/n:

번역: 새 Hostapd 구성 파일을 만들어야 할까요?

처음 시작하는 경우에는 이 작업을 수행해야 합니다. 후속 실행 중에 AP 설정을 변경하지 않으려면 다음을 선택할 수 있습니다. N(즉, "아니요").

AP 설정:

[?] AP의 SSID를 입력하세요:

번역: AP의 이름을 입력합니다.

[?] AP의 채널을 입력하세요:

번역: AP 채널 번호를 입력하세요.

[?] WPA2 암호화를 활성화하시겠습니까? 예/아니요:

번역: WPA2 암호화를 활성화해야 합니까?

암호화를 활성화한 경우 AP에 연결하려면 비밀번호를 입력해야 합니다. 우리의 목적을 위해 우리는 "아니오"를 선택합니다.

마지막 AP 설정:

[?] 클라이언트에 대한 속도 제한을 설정하시겠습니까? 예/아니요:

번역: 고객에게 속도 제한을 설정해야 합니까?

나는 아니오를 선택한다

[?] wlan0에서 WIRESHARK를 시작하시겠습니까? 예/아니요:

mitmAP 데이터 분석

mitmAP는 로그인 및 비밀번호를 포함하여 가로채는 데이터를 기본 창에 표시합니다.

자신의 폴더에 디렉터리를 만듭니다. 로그두 개의 파일로: mitmap-sslstrip.log그리고 mitmap-wireshark.pcap. 첫 번째 파일에는 수집된 데이터가 텍스트 형식으로 포함되어 있습니다. 두 번째는 Wireshark 프로그램에서 분석하기 위한 것입니다.

참고: 프로그램을 다시 시작하면 이 파일을 덮어쓰게 됩니다! 저것들. 나중에 이러한 파일을 분석하려는 경우 해당 파일을 이동하거나 이름을 변경해야 합니다. 그렇지 않으면 해당 파일이 삭제됩니다.

Wireshark 창을 실행하고 Driftnet을 사용하여 전송된 이미지를 표시하도록 선택한 경우 이를 사용하여 전송된 데이터를 실시간으로 모니터링할 수도 있습니다.

Wireshark의 데이터 분석

Wireshark에는 매우 상세한 데이터 필터가 있습니다. 공식 문서 페이지에서 그 다양성을 확인할 수 있습니다.

여러 가지 실행 중인 필터의 예를 제시하겠습니다.

Wireshark에서 POST 메서드를 사용하여 전송된 모든 HTTP 요청을 표시하려면 다음 안내를 따르세요.

Http.request.method == "POST"

특정 도메인에서 보내거나 받은 데이터를 표시하려면(대신

Http.host=="

전송된 데이터의 전체 스트림에서 문자열을 검색하려면 다음 필터가 사용됩니다(대신<строка>검색하려는 문자열을 입력하세요):

프레임에는 "<строка>"

Wireshark에 쿠키를 표시하려면:

http.쿠키

특정 이름의 쿠키에 관심이 있는 경우 다음을 사용하십시오.

Http.cookie에는 "<имя_куки>"

GET 또는 POST 메서드를 사용하여 전송된 요청을 Wireshark에 표시하려면 다음 안내를 따르세요.

Http.request.uri에는 "?"가 포함되어 있습니다. 또는 http.request.method=="POST"

FTP 서버와 교환된 데이터를 찾으려면 Wireshark에서 다음 필터 중 하나를 사용할 수 있습니다.

Tcp.port==21 || tcp.port==20

다른 프로그램의 데이터 스니핑

mitmAP는 흥미로운 프로그램을 사용하지만 언제든지 다른 도구를 사용하여 데이터 분석을 수행할 수 있습니다. 예를 들어, Bettercap을 사용하려면 다음 사항을 고려해야 합니다.

- ARP 스푸핑은 필요하지 않습니다.

- 클라이언트 검색이 필요하지 않습니다.

- SSLStrip을 활성화할 필요가 없습니다.

저것들. 명령은 다음과 같습니다.

Sudo bettercap -X -I wlan0 -S NONE --no-discovery

Sudo bettercap -X -I wlan0 -S NONE --no-discovery --proxy --no-sslstrip

mitmAP 종료 중

프로그램을 끄려면 빠르게 두 번 누르세요. Ctrl+C. 프로그램을 다시 실행하면 수신된 데이터로 파일을 덮어쓰게 된다는 점을 상기시켜 드리겠습니다. 저것들. 나중에 분석하려면 다른 폴더로 이동해야 합니다.

그러나 일부 독자들은 WPA2를 크래킹하는 데 너무 많은 시간이 걸리고 모든 액세스 포인트에서 WPS 보호가 활성화되지 않는다고 불평합니다(제 생각에는 여전히 WPS를 사용하는 액세스 포인트가 상당히 많습니다). 이러한 상황에서 도움을 드리기 위해 해킹 없이 Wi-Fi 비밀번호를 얻을 수 있는 사실상 보장된 방법을 알려드리겠습니다.

손님에게 숨겨짐

.Wifiphisher 전략의 단계

아이디어는 원래 지점에서 사용자를 생성한 다음 인증을 해제하는 것입니다(DoS 공격도 이에 적합합니다). 다시 연결하면 동일한 SSID를 사용하는 가짜 액세스 포인트로 이동하고 "펌웨어 업데이트"로 인해 비밀번호를 묻는 실제 웹 페이지를 보게 됩니다. 비밀번호를 입력하면 이를 가로채서 그가 아무것도 의심하지 않고 사악한 쌍둥이를 실제 액세스 포인트로 사용할 수 있도록 허용합니다. 좋은 계획이에요!

그래서 Wifiphisher는 다음을 수행합니다.

- 실제 액세스 포인트에서 사용자를 쫓아냅니다.

- 그 사람이 당신의 가짜 액세스 포인트에 로그인할 수 있도록 허용합니다.

- "펌웨어 업데이트"가 성공했으며 자격 증명을 다시 입력해야 함을 알리는 웹 페이지를 사용자에게 표시합니다.

- 의심하지 않는 사용자가 계속해서 평화롭게 인터넷 서핑을 하는 동안 해커에게 Wi-Fi 비밀번호를 제공합니다.

목표를 달성하려면 두 개가 필요하며 그 중 하나는 패킷 주입을 수행할 수 있습니다. 이 경우 모델을 사용했습니다. 다른 어댑터를 선택할 수 있지만 그렇게 하기 전에 해당 어댑터가 (패킷 삽입 지원)과 호환되는지 확인하세요. 무선 어댑터를 테스트하고 패킷 주입이 가능한지 확인할 때까지 아무 것도 작동하지 않는다고 불평하지 마십시오. 대부분의 모델에는 이 기능이 없습니다.

이제 Wifiphisher를 살펴보겠습니다.

1단계: Wifiphisher 다운로드

시작하려면 Kali를 시작하고 터미널을 엽니다. 그런 다음 다음에서 Wifiphisher를 다운로드하세요.

손님에게 숨겨짐

그리고 코드를 풀어보세요.

칼리 > tar -xvzf /root/wifiphisher-1.1.tar.gz

아래 스크린샷에서 Wifiphisher 소스 코드를 추출한 것을 볼 수 있습니다.

또는 다음 명령을 실행하여 GitHub에서 코드를 복사할 수 있습니다.

칼리 > git clone https://github/sophron/wifiphisher

2단계: 유틸리티 디렉토리 열기칼리 > cd wifiphisher-.1.1

이 디렉터리의 내용을 살펴보면 거기에 wifiphisher.py 스크립트가 표시됩니다.

칼리 > ls -l

3단계: 스크립트 실행

다음 명령을 사용하여 Wifiphisher 스크립트를 실행할 수 있습니다.

칼리 > 파이썬 wifiphisher.py

스크립트 이름 앞에 인터프리터 이름인 Python을 넣었습니다.

처음 실행하면 스크립트는 "hostapd"를 찾을 수 없다는 메시지를 표시하고 이를 설치하라는 메시지를 표시합니다. Hostapd 설치를 시작하려면 "y"(예)를 입력합니다.

설치가 완료되면 Wifiphisher 스크립트를 다시 실행하세요.

칼리 > 파이썬 wifiphisher.py

이번에는 포트 8080 및 443에서 웹 서버를 시작한 다음 사용 가능한 모든 Wi-Fi 네트워크를 검색합니다.

그 후에는 감지된 모든 항목의 목록이 표시됩니다. Wi-Fi 네트워크화면에. 내 예에서 유틸리티는 "wonderhowto"라는 네트워크를 찾았습니다. 그녀는 우리 공격의 표적이 될 것입니다.

4단계: 공격 시작 및 비밀번호 얻기

딸깍 하는 소리 Ctrl+C키보드를 누르면 앱에서 공격하려는 액세스 포인트의 번호를 입력하라는 메시지를 표시합니다. 제 경우에는 12번 지점입니다.

Enter 키를 누르면 Wifiphisher는 아래 스크린샷에서 볼 수 있는 페이지를 표시합니다. 이는 현재 인터페이스가 사용 중이고 SSID가 복제되고 있으며 선택한 액세스 포인트가 공격을 받고 있음을 의미합니다.

사용자는 액세스 포인트에서 연결이 끊어집니다. 다시 연결하면 우리쪽으로 연결됩니다.

이런 일이 발생하면 웹 서버의 프록시가 요청을 가로채고 사용자에게 설치에 대해 알리는 가짜 로그인 페이지를 표시합니다. 새 버전라우터 펌웨어 및 재인증의 필요성.

보시다시피 비밀번호(nullbyte)를 입력하고 제출을 클릭했습니다.

사용자가 비밀번호를 입력하면 Wifiphisher 개방형 터미널을 통해 귀하에게 전송됩니다. 그런 다음 유틸리티를 사용하면 사용자가 아무것도 의심하지 않도록 시스템을 통해 인터넷에 액세스할 수 있습니다.

이제 가장 복잡한 Wi-Fi 비밀번호도 얻을 수 있습니다! 다양한 해킹 기술에 대한 새롭고 흥미로운 기사를 보려면 수시로 우리를 방문하는 것을 잊지 마십시오!

- 수많은 예 중 하나를 살펴보겠습니다. Google은 모든 사이트 관리자에게 HTTP에서 HTTPS로 전환하도록 요청하여 클라이언트와 서버(귀하와 사이트 사이) 사이에 암호화된 연결을 생성합니다. 호스팅 업체(사이트 관리자)는 서두르지 않고 HTTPS로 전환합니다. 많은 클라이언트가 여전히 운영 체제를 사용합니다. 윈도우 시스템 XP는 이 HTTPS 프로토콜을 지원하지 않지만 이전 HTTP에서 실행됩니다. 따라서 Windows XP를 사용하는 클라이언트는 암호화된 HTTPS 연결을 사용하여 해당 사이트에 액세스할 수 없습니다. 호스팅 업체가 HTTPS 프로토콜을 사용하지 않는 이유 중 하나입니다. 자세한 설명은 다음과 같습니다.

- 이들(귀하의 데이터)은 보안되지 않은 형태로 네트워크를 통해 전송되는 경우가 많습니다. 따라서 로그인하려는 사이트가 HTTP 프로토콜을 사용하는 경우 이 트래픽을 캡처하고 Wireshark를 사용하여 분석한 다음 특수 필터와 프로그램을 사용하여 비밀번호를 찾아 해독하는 것이 매우 쉽습니다. 하지만 절망하지 마세요. 비밀번호를 가로채려면 네트워크에 연결해야 합니다. 예를 들어 WiFi의 경우 먼저 비밀번호를 알아낸 다음 리소스에 대한 다른 비밀번호를 찾아야 합니다. 왜 주어진 시간카페나 낯선 곳에서는 와이파이를 연결하면 안 된다는 얘기가 많다. 귀하의 트래픽은 이 네트워크를 통과할 것이기 때문에 다음은 무엇인지 읽어보세요.

- 비밀번호를 가로챌 수 있는 가장 좋은 장소는 외부 리소스에 등록할 때 모든 사용자의 트래픽이 폐쇄된 리소스(예: 메일)로 이동하거나 인터넷에 액세스하기 위해 라우터 앞으로 이동하는 네트워크의 핵심입니다. 우리는 거울을 설치하고 해커가 된 기분을 느낄 준비가 되었습니다.

- 때로는 이를 수행하기 위해 트래픽을 캡처할 인터페이스만 선택하고 시작 버튼을 클릭하는 것으로 충분합니다. 우리의 경우 무선 네트워크를 통해 캡처하고 있습니다.

- 트래픽 캡처가 시작되었습니다.

- 브라우저를 열고 사용자 이름과 비밀번호를 사용하여 일부 리소스에 로그인을 시도합니다. 인증 프로세스가 완료되고 사이트가 열리면 Wireshark에서 트래픽 캡처가 중지됩니다. 다음으로 프로토콜 분석기를 열고 많은 수의 패킷을 확인합니다. 대부분의 IT 전문가는 다음에 무엇을 해야 할지 모르기 때문에 포기합니다. 그러나 우리는 화면에서 양식을 작성할 때 로컬 시스템에서 생성되고 브라우저에서 "로그인" 또는 "인증" 버튼을 클릭할 때 원격 서버로 전송되는 POST 데이터가 포함된 특정 패키지를 알고 관심이 있습니다.

- 캡처된 패킷을 표시하기 위해 창에 특수 필터를 입력합니다. http.request.method == “POST”

- 그리고 수천 개의 패키지 대신 우리가 찾고 있는 데이터가 포함된 패키지 하나만 보입니다.

- 빠르게 마우스 오른쪽 버튼을 클릭하고 메뉴에서 Follow TCP Steam을 선택하세요.

- 그 후에는 페이지의 내용을 코드로 복원하는 새 창에 텍스트가 나타납니다. 비밀번호와 사용자 이름에 해당하는 "password" 및 "user" 필드를 찾아보겠습니다. 경우에 따라 두 필드 모두 읽기 쉽고 암호화되지도 않지만 Mail.ru, Facebook, Vkontakte 등과 같이 매우 잘 알려진 리소스에 액세스할 때 트래픽을 캡처하려고 하면 비밀번호가 암호화됩니다. :

- HTTP/1.1 302 찾음

- 날짜: 2014년 11월 10일 월요일 23:52:21 GMT

- 서버: Apache/2.2.15(CentOS)

- X-Powered-By: PHP/5.3.3

- P3P: CP="NOI ADM DEV PSAi COM NAV 우리의 OTRo STP IND DEM"

- 세트-쿠키: non=non; 만료=2024년 11월 7일 목요일 23:52:21 GMT; 경로=/

- 쿠키 설정: 비밀번호=e4b7c855be6e3d4307b8d6ba4cd4ab91; 만료=2024년 11월 7일 목요일 23:52:21 GMT; 경로=/

- 쿠키 설정: scifuser=networkguru; 만료=2024년 11월 7일 목요일 23:52:21 GMT; 경로=/

- 위치:login.php

- 콘텐츠 길이: 0

- 연결: 닫기

- 콘텐츠 유형: 텍스트/html; 문자셋=UTF-8

- 따라서 우리의 경우:

- 사용자 이름: networkguru

- 비밀번호:

- 예를 들어, 우리는 웹사이트에 접속해서 본인 확인 창에 비밀번호를 입력합니다. 인코딩 프로토콜을 선택하세요:

- 이 단계에서는 hashcat 유틸리티를 사용할 수 있습니다.

- ~# hashcat -m 0 -a 0 /root/wireshark-hash.lf /root/rockyou.txt

- 출력에서 우리는 해독된 비밀번호인 simplepassword를 받았습니다.

- 따라서 Wireshark의 도움으로 우리는 애플리케이션 및 서비스 운영 문제를 해결할 수 있을 뿐만 아니라 사용자가 웹 양식에 입력하는 비밀번호를 가로채는 해커가 될 수도 있습니다. 비밀번호를 알아낼 수도 있습니다. 사서함사용자는 간단한 필터를 사용하여 다음을 표시합니다.

- POP 프로토콜과 필터는 다음과 같습니다: pop.request.command == "USER" || pop.request.command == "통과"

- IMAP 프로토콜 및 필터는 다음과 같습니다. imap.request에는 "login"이 포함되어 있습니다.

- 프로토콜은 SMTP이며 다음 필터를 입력해야 합니다: smtp.req.command == "AUTH"

- 사전 공격- 공격은 단어 목록이 포함된 파일을 사용합니다. 프로그램은 각 단어를 확인하여 결과를 찾습니다.

- 무차별 공격- 사전을 사용할 필요가 없으며 오히려 주어진 문자의 모든 조합을 반복합니다.

- 레인보우 테이블 공격- 공격은 미리 계산된 해시를 사용하므로 속도가 더 빠릅니다.

해당 자료는 개인정보를 해킹하고 탈취하기 위해 제작된 자료가 아닙니다. 그리고 자신의 데이터를 일반 사용자에게 보호 계획과 원칙을 명확하게 하기 위해. 내부 계획을 알고 있다면 사용 가능한 네트워크에 연결하여 카페나 기타 공공 장소에서 자신을 보호하는 방법을 이해할 수 있을 것입니다. 카페의 WiFi를 예로 들어 보겠습니다. 아마도 아래에 설명된 모든 내용이 이미 이 카페 프로그램의 직원에 포함되어 있을 것입니다. 이 모든 것은 실제입니다. 기사가 당신을 설득하지 못한다면 직접 해보십시오. 이해가 안되는 부분이 있으면 기사 맨 아래 댓글 섹션에서 도움을 요청할 수 있습니다.

이제 모든 것이 정상입니다.

1단계. Wireshark를 설치하고 실행하여 트래픽을 캡처합니다.

2단계. 캡처된 POST 트래픽 필터링

3단계. 사용자의 로그인 및 비밀번호 찾기

4단계. 비밀번호를 해독하기 위한 인코딩 유형 결정

5단계. 사용자 비밀번호 해독

우리는 최근 많은 사용자가 사용하는 비밀번호 강도와 비밀번호에 대한 기사를 게시했습니다. 대부분의 사람들은 취약한 비밀번호를 사용합니다. 하지만 비밀번호가 안전한지 어떻게 확인할 수 있나요? 비밀번호 해킹은 필수적인 부분디지털 포렌식 및 정보 보안 테스트.

이 기사에서 우리는 수집했습니다 최고의 프로그램사용할 수 있는 비밀번호를 해독하려면 시스템 관리자비밀번호의 강도를 확인합니다. 모든 유틸리티는 서로 다른 알고리즘을 사용하며 다음에 적용 가능합니다. 다양한 상황. 먼저 우리가 다룰 내용을 이해하는 데 도움이 되는 몇 가지 기본 정보를 살펴보겠습니다.

사이버 보안 및 암호화 분야에서 비밀번호 크래킹은 매우 중요한 역할을 합니다. 컴퓨터나 시스템의 보안을 손상시키거나 복원하는 것은 비밀번호 복구 프로세스입니다. 그렇다면 왜 비밀번호 크래킹 프로그램을 배워야 할까요? 평화로운 목적으로 비밀번호 해킹을 사용하여 복구할 수 있습니다. 잊어버린 비밀번호온라인 계정에서 이는 시스템 관리자가 정기적으로 예방을 위해 사용하기도 합니다.

대부분의 경우 무차별 대입 공격이 비밀번호를 해독하는 데 사용됩니다. 소프트웨어가 생성 다양한 옵션비밀번호를 확인하고 올바른 비밀번호가 발견되면 보고합니다. 어떤 경우에는 개인용 컴퓨터가 초당 수백만 개의 옵션을 생성할 수 있습니다. PC에서 비밀번호를 해독하는 프로그램은 모든 옵션을 확인하고 실제 비밀번호를 찾습니다.

비밀번호를 해독하는 데 필요한 시간은 해당 비밀번호의 길이와 복잡성에 비례합니다. 따라서 유추하거나 유추하기 어려운 복잡한 비밀번호를 사용하는 것이 좋습니다. 또한 무차별 대입 속도는 비밀번호 해시를 생성하는 데 사용되는 암호화 기능에 따라 달라집니다. 따라서 비밀번호 암호화에는 MD5나 SHA보다는 Bcrypt를 사용하는 것이 좋습니다.

공격자가 사용하는 주요 비밀번호 추측 방법은 다음과 같습니다.

사회 공학을 기반으로 비밀번호를 해독하는 다른 방법이 있지만 오늘은 사용자 상호 작용이 없는 공격에만 중점을 둘 것입니다. 이러한 공격으로부터 보호하려면 복잡한 비밀번호만 사용해야 합니다. 이제 2017년 비밀번호 크래킹을 위한 최고의 도구를 살펴보겠습니다. 이 목록은 정보 제공의 목적으로만 게시되었으며 우리는 결코 다른 사람의 개인 데이터를 해킹하도록 권장하지 않습니다.

최고의 비밀번호 크래킹 프로그램

1. 존 더 리퍼

John the Ripper는 모든 사람이 사용할 수 있는 가장 인기 있는 비밀번호 크래킹 도구 중 하나입니다. 공개적으로 배포됩니다 소스 코드 C 프로그래밍 언어로 작성되었습니다. 여기에 수집됨 다양한 방법무차별 암호 대입.

이 프로그램은 저장된 해시를 사용하여 비밀번호를 검색할 수 있으며 자동 알고리즘 감지를 포함한 다양한 해싱 알고리즘을 지원합니다. John the Ripper는 Rapid7의 보안 테스트 툴킷의 일부입니다. Linux 외에도 Windows 및 MacOS가 지원됩니다.

2. 에어크랙-ng

Aircrack-ng는 암호를 크래킹하고 가로채는 프로그램 세트입니다. Wi-Fi 네트워크. 이 프로그램은 해커가 사용하는 최고의 프로그램 중 하나입니다. 여기서는 해시 가로채기부터 미리 만들어진 비밀번호 획득에 이르기까지 WEP 및 WPA 암호화를 해독하는 데 필요한 모든 것을 찾을 수 있습니다.

WEP 암호화는 특히 해독하기 쉽습니다. 보호를 극복하기 위해 PMS 및 PTW 공격이 있는데, 이를 통해 네트워크를 통해 충분한 트래픽 흐름이 있는 경우 몇 분 안에 이 프로토콜을 해독할 수 있습니다. 따라서 항상 안전을 위해 WPA2를 사용하십시오. Linux, Windows, MacOS 등 세 가지 플랫폼도 모두 지원됩니다.

3.레인보우크랙

이름에서 알 수 있듯이 RainbowCrack은 레인보우 테이블을 사용하여 비밀번호 해시를 해독합니다. 기성 테이블을 사용하여 유틸리티는 해킹 시간을 크게 줄입니다. 또한 GUI와 명령줄 유틸리티가 모두 있습니다.

예비 계산 단계를 완료한 후 이 도구는 기존 검색보다 수백 배 빠르게 작동합니다. 개발자가 이미 LM, NTLM, MD5 및 SHA1용으로 테이블을 만들었으므로 직접 테이블을 만들 필요가 없습니다. 모든 것이 무료로 제공됩니다.

또 다른 중요한 점은 GPU 가속입니다. 비디오 카드를 사용하면 비밀번호 계산 시간을 몇 배나 줄일 수 있습니다. Windows 및 Linux 플랫폼이 지원됩니다.

4. THC 히드라

위에 나열된 프로그램과 달리 Hydra는 다르게 작동합니다. 해시를 계산하지 않습니다. 대신, 프로그램은 다양한 네트워크 프로토콜에 대해 무차별 대입 공격을 수행합니다. Astrisk, FTP, HTTP, MySQL, XMPP, Telnet, SHH 등이 여기에서 지원됩니다. 이 유틸리티의 주요 목적은 비밀번호 입력 양식에 대한 무차별 대입 공격입니다.

이 도구는 보안 연구원이 원격 시스템에 액세스하는 것이 얼마나 쉬운지 알아내는 데 도움이 됩니다. 기능을 확장하기 위해 모듈을 추가할 수 있습니다. Linux, Windows, Solaris, FreeBSD 및 MacOS가 지원됩니다.

5. 해시캣

개발자에 따르면 이것이 가장 빠른 도구무차별 암호 대입. 무료로 배포됩니다 소프트웨어 md4, md5, LM, SHA, MySQL, Cisco PIX 및 Unix Crypt 알고리즘을 지원합니다.

CPU에 대한 무차별 공격 도구 버전과 GPU 기반 해킹 도구인 oclHashcat 및 cudaHashcat이 있습니다. 표준적인 Bruteforce 공격 외에도 Dictionary 공격, Most, Tables, Prince 등을 이용한 하이브리드 공격 등을 지원합니다. 지원되는 플랫폼은 Windows, Linux, MacOS입니다.

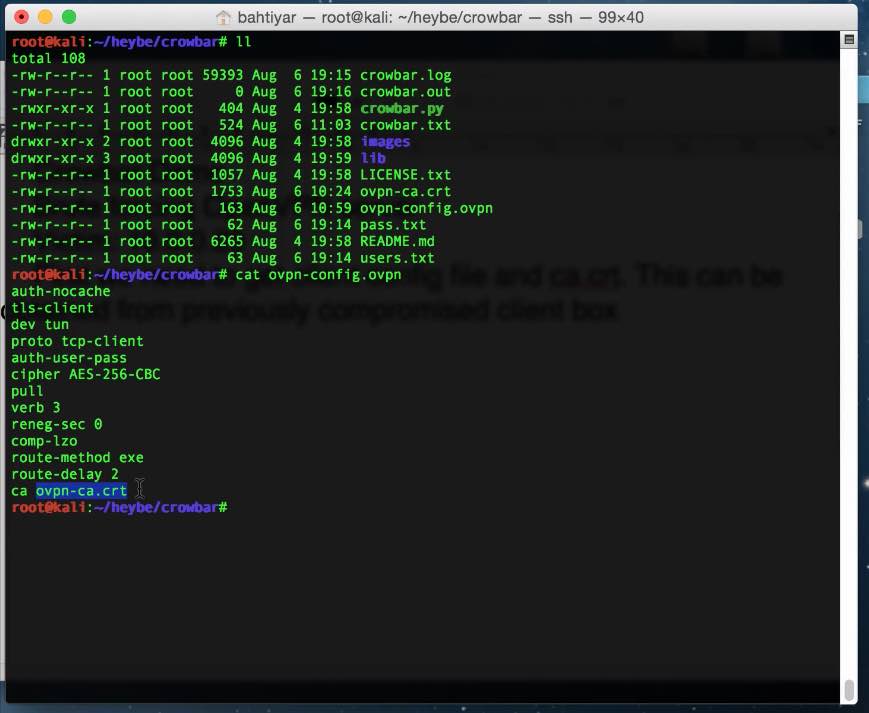

6. 크로바

Crowbar는 널리 사용되는 비밀번호 보안 테스트 도구입니다. 다른 비밀번호 무차별 대입 프로그램은 사용자 이름과 비밀번호를 사용하지만 Crowbar를 사용하면 SSH 키를 무차별 대입할 수 있습니다.

이 오픈 소스 도구는 다른 프로그램에서 거의 지원하지 않는 프로토콜과 작동하도록 설계되었습니다. 현재 지원되는 항목은 VNC, OpenVPN, SSP, NLA입니다. 이 프로그램은 Linux, Windows 및 MacOS에서 실행될 수 있습니다.

7.coW패티

이는 사전 또는 레인보우 테이블을 기반으로 WPA/WPA2 PSK에서 비밀번호를 무차별 대입하는 유틸리티를 구현한 것입니다. 레인보우 테이블을 사용하면 유틸리티 작동 속도가 크게 향상됩니다. PSK 표준은 이제 매우 자주 사용됩니다. 유일하게 좋은 점은 처음에 비밀번호를 올바르게 선택했다면 비밀번호를 추측하기가 매우 어렵다는 것입니다.

안녕하세요! 며칠전에 그 프로그램을 찾았어요 인터셉터-NG. 이미 모두가 알고 있듯이 이것은 교통 스니퍼 Windows용. 이전에는 비슷한 프로그램과 Dedik을 사용하여 로그를 수집했지만 며칠 전에는 귀찮게하지 않기로 결정했습니다. 윈도우 설치할아버지에게 서버를 제공하고 프록시에 스니퍼를 설정합니다. 아이디어는 성공한 것 같았고 Skype의 한 포럼 회원에게 편지를 쓰려고 시도했지만 방법에 대해 100 루블을 지불하고 싶지 않았기 때문에이 계획을 직접 알아 내기로 결정했습니다..

일반적으로 우리에게 필요한 것은 무엇입니까? 나는 사용할 것이다 CCProxy그리고 인터셉터-NG.

이제 설정은 다음과 같습니다.

CCProxy

1.

설치 및 크랙(keygen).

2.

프로그램을 열고 계정으로 이동합니다(스크린샷 참조).

2.1

누가 인정됩니까? - 모두

3.

예를 클릭하고 계정을 닫고 옵션을 엽니다.

4.

옵션에서는 스크린샷과 같이 모든 것을 설정합니다.

5. 예 버튼을 사용하여 옵션을 닫고 서버를 시작합니다. 시작을 클릭합니다.

이제 약 인터셉터-NG:

여기에서는 모든 것이 간단합니다. 프로그램을 다운로드하고 실행하세요. 다음으로 현장(스크린샷 참조)에서 인터넷에 연결하는 데 사용할 어댑터를 설정합니다.

그게 다야. 간단하고 명확하지 않나요?

주제에서 벗어난:

처음에는 정보가 매우 빠르게 진행되지 않지만 30-45분 후에는 매우 빠르게 가속됩니다!